인포레터에서 최신 DevOps 트렌드를 격주로 만나보세요!

Cloud Spanner로 데이터베이스 접근하기

Teleport은 Teleport Database Service를 통해 Cloud Spanner에 대한 안전한 액세스를 제공할 수 있습니다. 이를 통해 Teleport의 RBAC를 통한 세부적인 액세스 제어가 가능합니다.

이 가이드에서는 다음을 수행합니다:

- Cloud Spanner 데이터베이스 서비스 계정으로를 구성합니다.

- 데이터베이스를 Teleport 클러스터에 추가합니다.

- Teleport를 통해 데이터베이스에 연결합니다.

작동 원리

Teleport 데이터베이스 서비스는 IAM 인증을 사용하여 Spanner와 통신합니다. 사용자가 Teleport를 통해 데이터베이스에 연결하면, Teleport 데이터베이스 서비스는 Google Cloud 자격 증명을 얻고 데이터베이스에 액세스할 수 있는 권한을 가진 IAM 주체로 Google Cloud에 인증을 수행합니다.

사전 요구 사항

-

실행 중인 Teleport 클러스터 버전 17.0.0-dev 이상. Teleport를 시작하려면 가입하여 무료 평가판을 이용하거나 데모 환경 설정 방법을 확인하십시오.

-

tctl관리자 도구와tsh클라이언트 도구.tctl및tsh다운로드 방법에 대한 지침은 설치를 방문하십시오.

- Google Cloud 계정

- Google Cloud Spanner 데이터베이스.

- Teleport 데이터베이스 서비스를 실행할 호스트 (예: Compute Engine 인스턴스).

- 연결이 가능한지 확인하기 위해

tsh login으로 로그인한 다음, 현재 자격 증명을 사용하여tctl명령어를 실행할 수 있는지 확인하십시오. 예를 들어:클러스터에 연결할 수 있고tsh login --proxy=teleport.example.com --user=email@example.comtctl status클러스터 teleport.example.com

버전 17.0.0-dev

CA 핀 sha256:abdc1245efgh5678abdc1245efgh5678abdc1245efgh5678abdc1245efgh5678

tctl status명령어를 실행할 수 있다면, 현재 자격 증명을 사용하여 워크스테이션에서 후속tctl명령어를 실행할 수 있습니다.

자신의 Teleport 클러스터를 호스팅하는 경우, Teleport Auth Service를 호스팅하는 컴퓨터에서 전체 권한으로tctl명령어를 실행할 수도 있습니다.

1/8단계. Teleport 데이터베이스 서비스를 위한 서비스 계정 만들기

GCP 서비스 계정은 Teleport 데이터베이스 서비스에 의해 사용되어서 권한이 있는 Teleport 사용자 를 대신하여 다른 GCP 서비스 계정에 대한 일회성 액세스 토큰을 생성합니다.

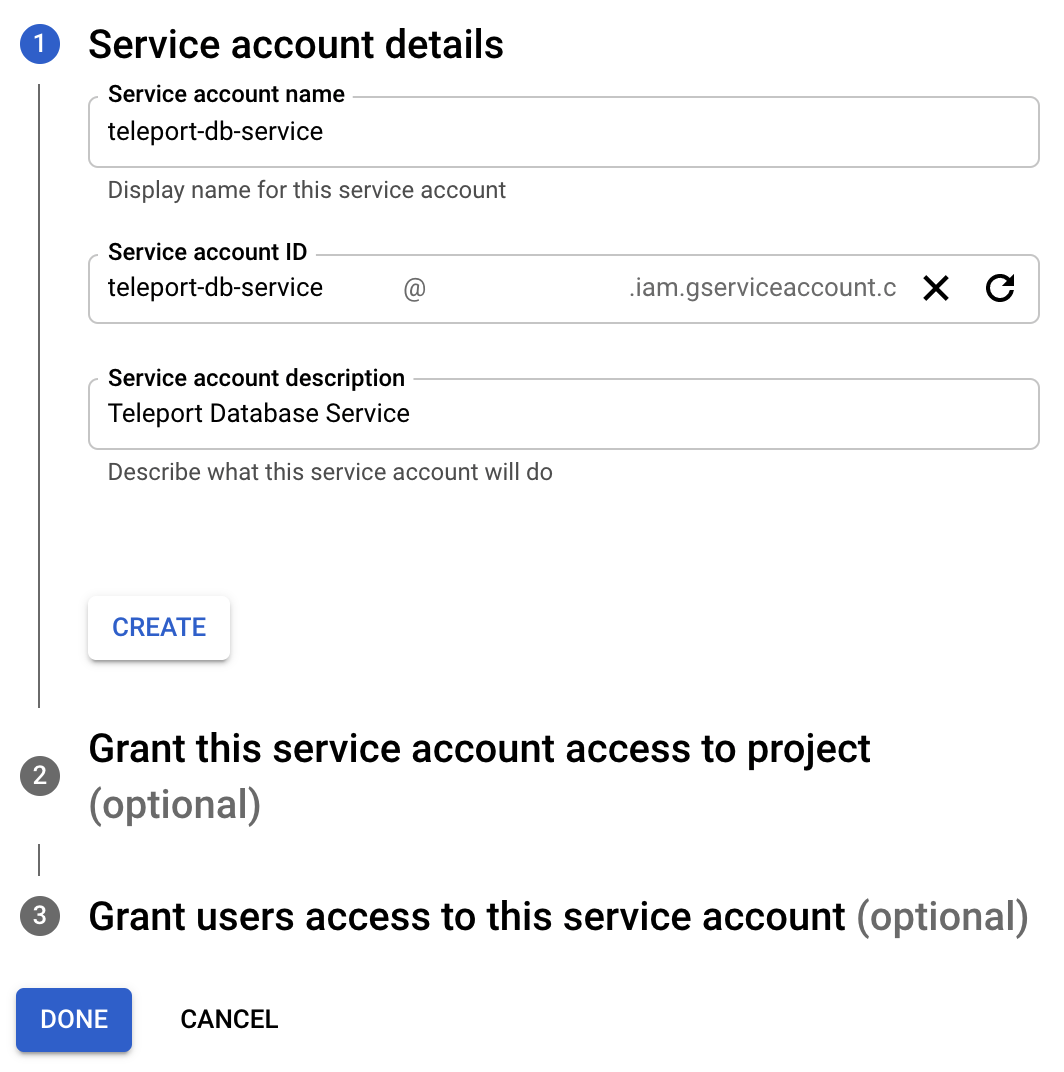

서비스 계정 생성

서비스 계정 페이지로 이동하여 서비스 계정을 생성합니다:

선택적 단계를 무시하고 "완료"를 클릭하십시오.

이 가이드에서는 나중에 이 서비스 계정에 권한을 부여할 것입니다.

2/8단계. 데이터베이스 사용자를 위한 서비스 계정 만들기

사용자가 Teleport를 통해 Spanner에 연결할 때, 데이터베이스 사용자로서 서비스 계정 이름을 지정하고 Teleport 데이터베이스 서비스는 해당 서비스 계정을 가장하여 GCP에 인증합니다.

Teleport 사용자에게 다양한 접근 수준을 제공하기 위해 여러 서비스 계정을 생성할 수 있지만, 이 가이드에서는 하나만 생성하겠습니다.

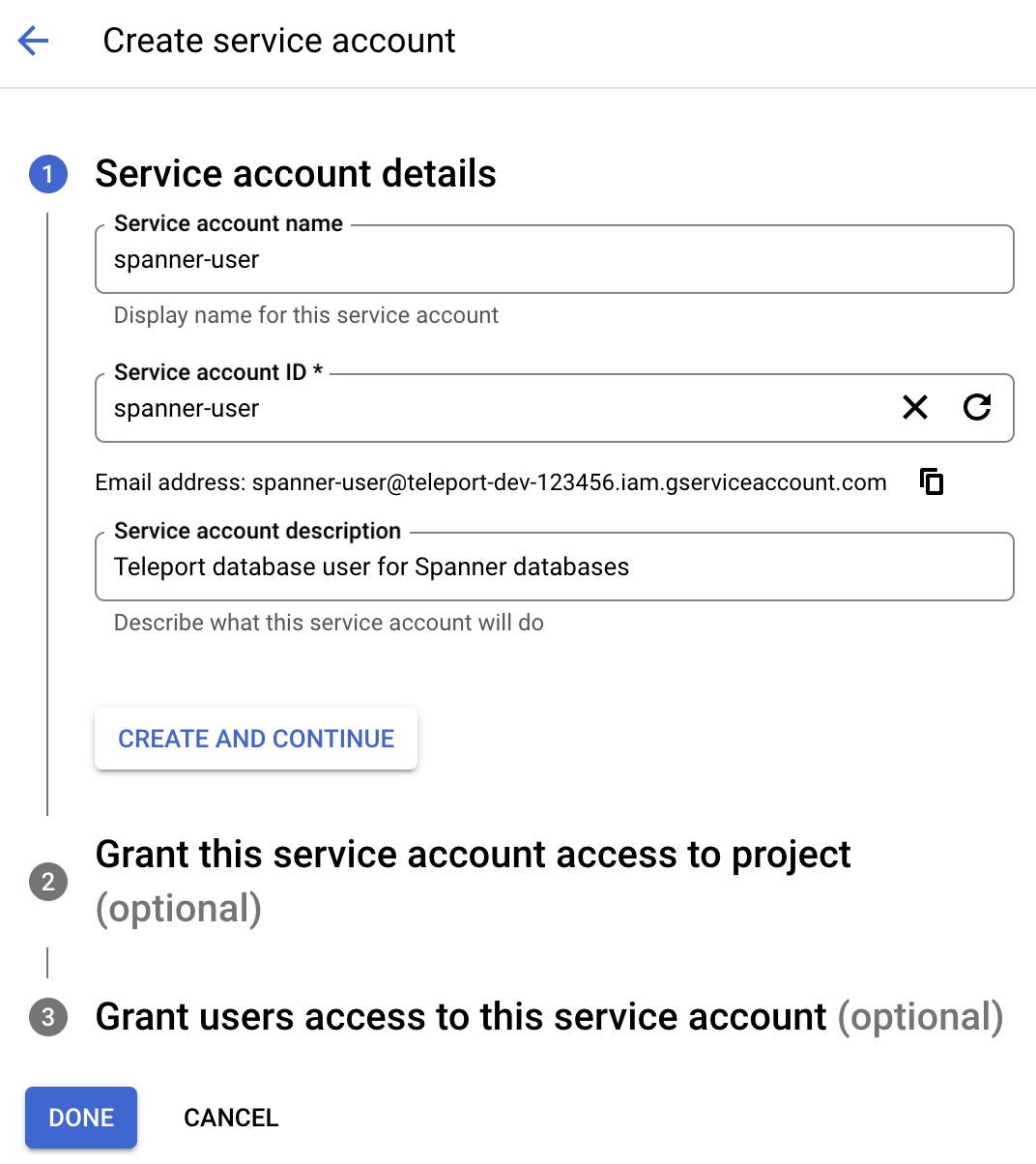

서비스 계정 생성

IAM & 관리자 서비스 계정 페이지로 이동하여 "spanner-user"라는 새 서비스 계정을 생성합니다:

선택적 단계를 무시하고 "완료"를 클릭하십시오.

프로젝트 수준에서 접근 권한을 부여하는 대신, 이 서비스 계정에는 접근할 데이터베이스에만 권한을 부여할 것입니다.

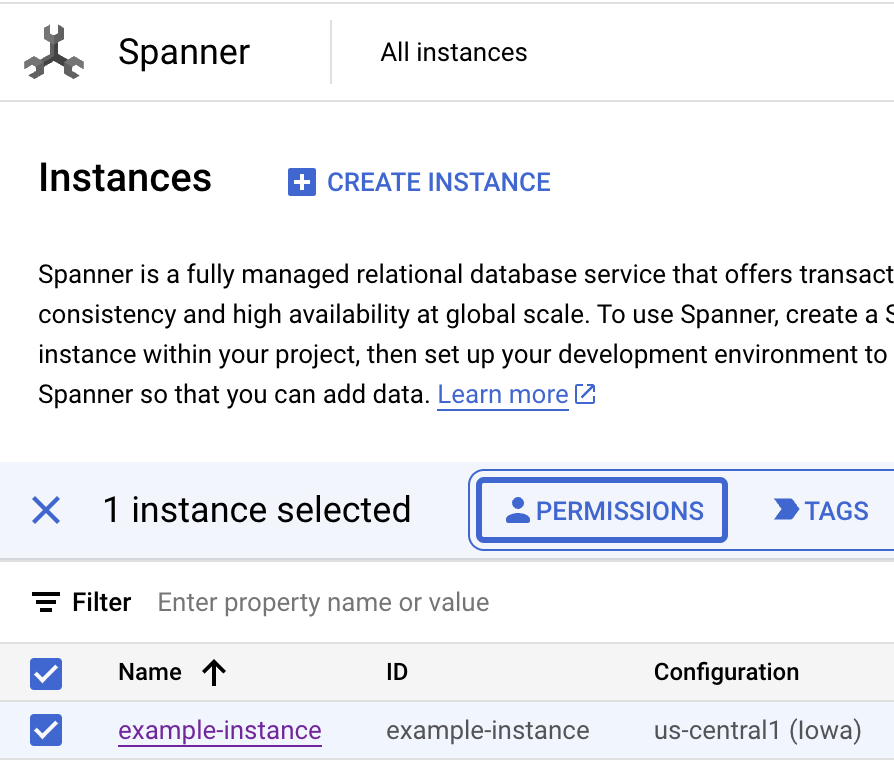

권한 부여

Spanner 인스턴스 개요 페이지로 이동하여 Spanner 인스턴스의 체크 박스를 선택한 다음 "권한"을 클릭합니다.

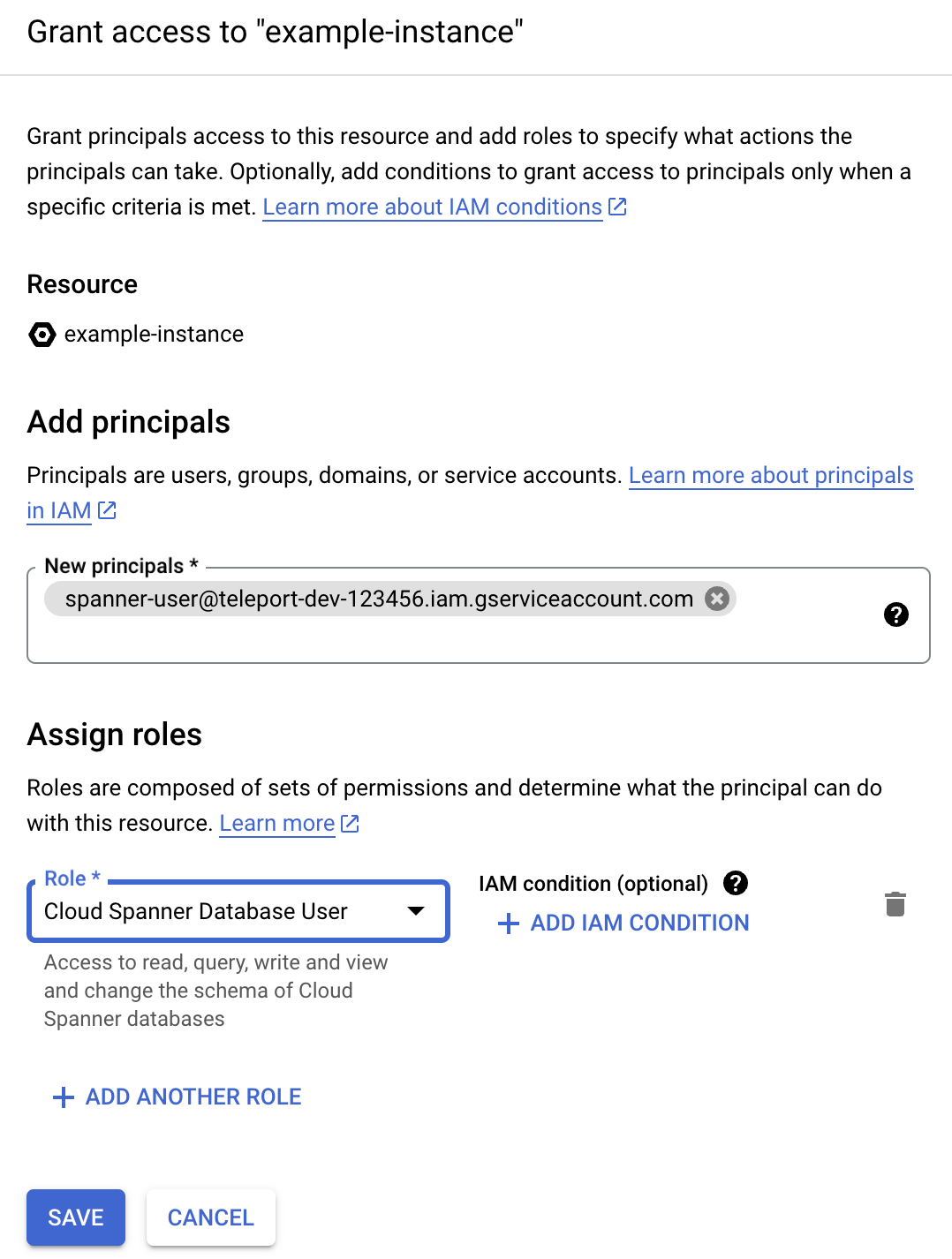

권한 창에서 "주체 추가"를 클릭한 다음 "spanner-user" 서비스 계정을 주체로 추가하고 "Cloud Spanner 데이터베이스 사용자" 역할을 할당합니다:

"저장"을 클릭하십시오.

Cloud Spanner Database User

는 미리 정의된 역할입니다.

다른 미리 정의된 역할을 사용할 수도 있으며,

맞춤형 IAM 역할로 역할 권한을 생성 및 사용자 정의할 수 있습니다.

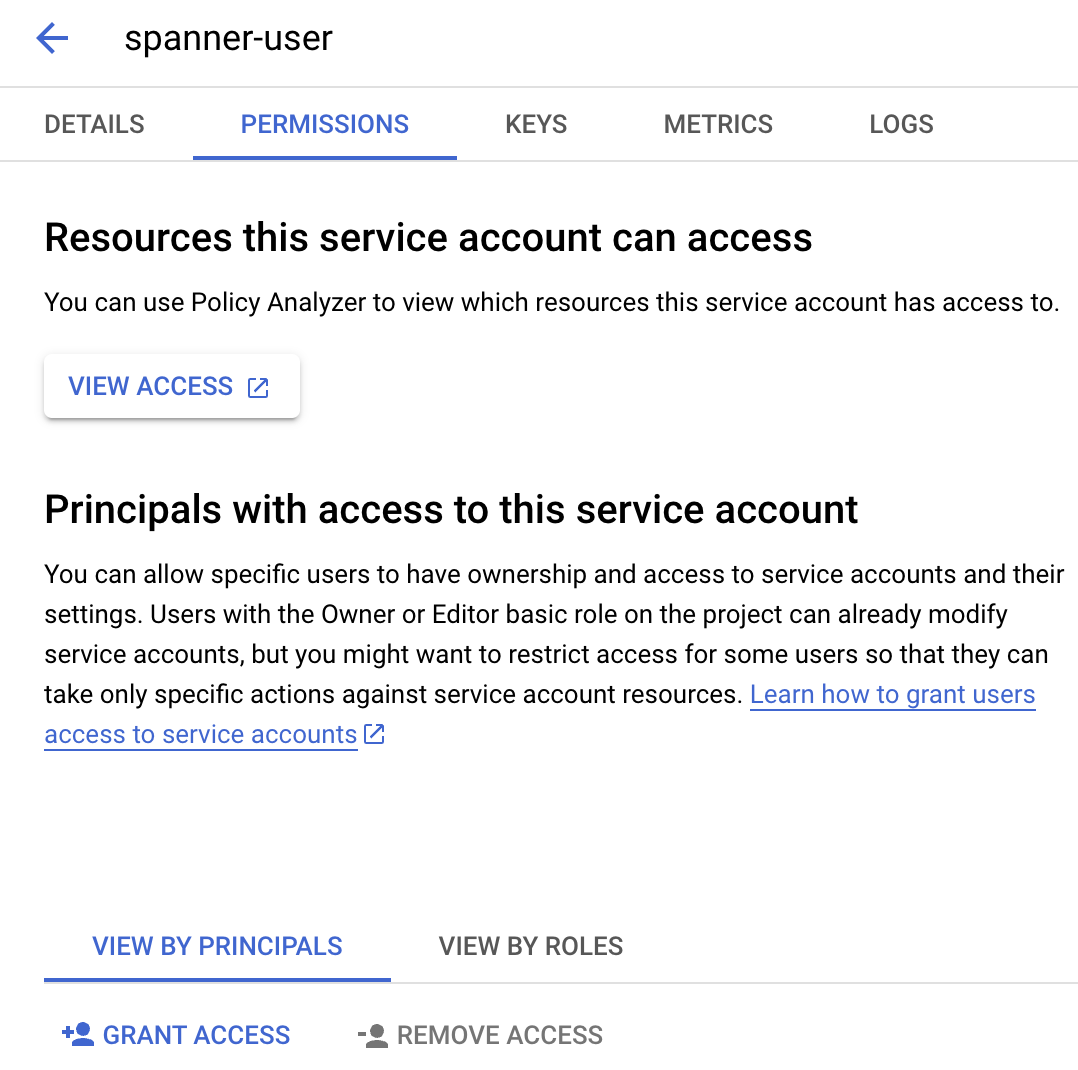

서비스 계정에 대한 접근 권한 부여

Teleport 데이터베이스 서비스는 이 서비스 계정을 가장할 수 있어야 합니다.

"spanner-user" 서비스 계정 개요 페이지로 이동하여 "권한" 탭을 선택합니다:

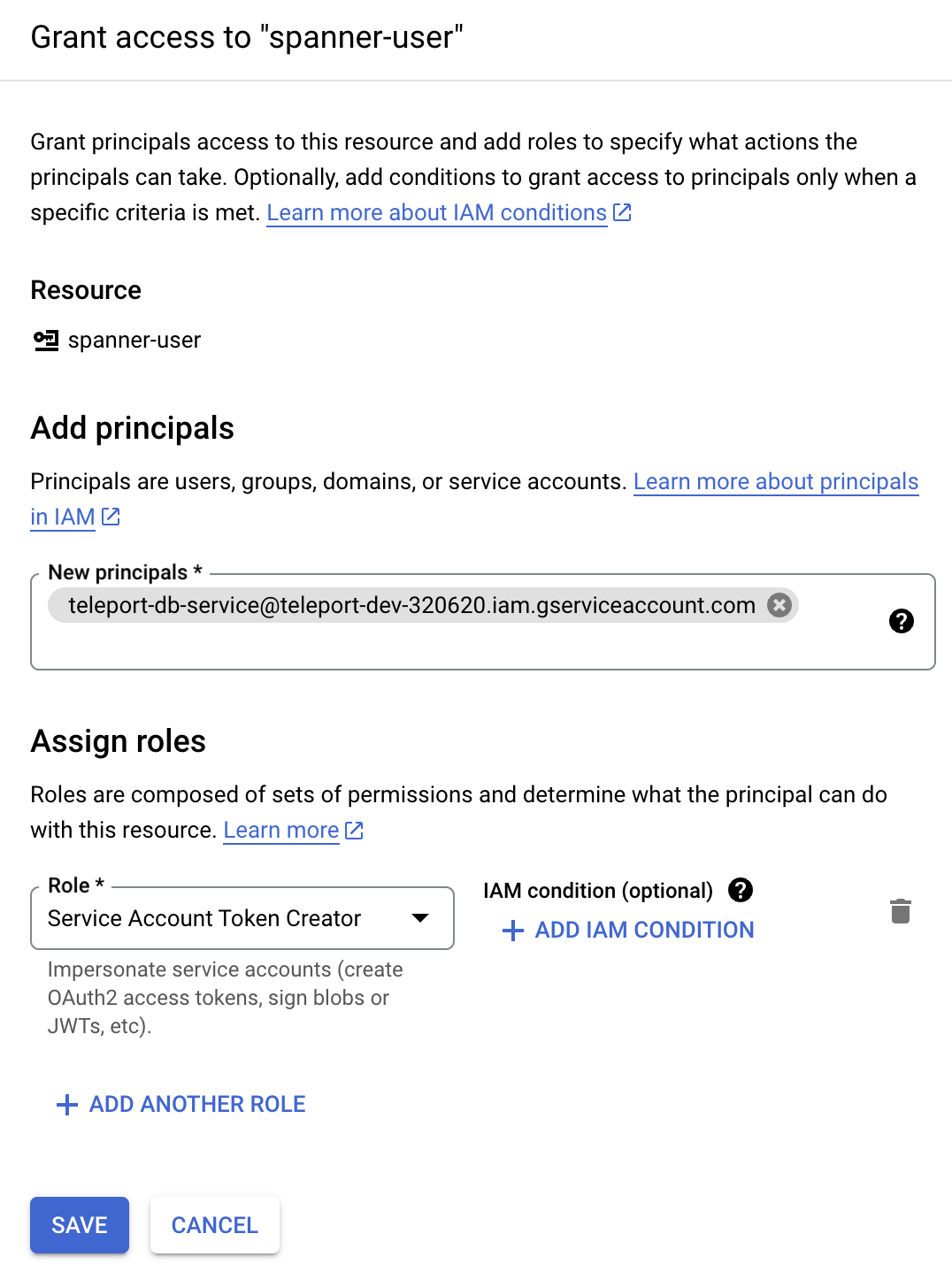

"접근 권한 부여"를 클릭하고 "teleport-db-service" 주체 ID를 추가합니다.

"서비스 계정 토큰 작성자" 역할을 선택하고 변경 사항을 저장합니다:

서비스 계정 권한

"서비스 계정 토큰 작성자" IAM 역할에는 데이터베이스 서비스에 필요한 것보다 더 많은 권한이 포함되어 있습니다.

서비스 계정을 추가로 제한하려면 다음 권한만 포함하는 역할을 생성할 수 있습니다:

# 데이터베이스 인스턴스에 연결할 때 IAM 인증 토큰을 생성하는 데 사용됩니다.

iam.serviceAccounts.getAccessToken

3/8단계. Teleport 설치

Linux 서버에 Teleport 설치하기:

-

Teleport 에디션에 따라 edition를 다음 중 하나로 할당합니다:

에디션 값 Teleport Enterprise Cloud cloudTeleport Enterprise (자가 호스팅) enterpriseTeleport Community Edition oss -

설치할 Teleport 버전을 가져옵니다. 클러스터에서 자동 에이전트 업데이트가 활성화된 경우, 최신 Teleport 버전을 쿼리하여 업데이트된 내용과의 호환성을 확인합니다:

TELEPORT_DOMAIN=example.teleport.comTELEPORT_VERSION="$(curl https://$TELEPORT_DOMAIN/v1/webapi/automaticupgrades/channel/default/version | sed 's/v//')"그렇지 않으면, Teleport 클러스터의 버전을 가져옵니다:

TELEPORT_DOMAIN=example.teleport.comTELEPORT_VERSION="$(curl https://$TELEPORT_DOMAIN/v1/webapi/ping | jq -r '.server_version')" -

Linux 서버에 Teleport를 설치합니다:

curl https://cdn.teleport.dev/install-v15.4.11.sh | bash -s ${TELEPORT_VERSION} edition설치 스크립트는 Linux 서버에서 패키지 관리자를 감지하고 이를 사용하여 Teleport 바이너리를 설치합니다. 설치를 사용자 정의하려면 설치 가이드에서 Teleport 패키지 리포지토리에 대해 알아보세요.

4/8단계. Teleport 데이터베이스 서비스 구성

Database 서비스는 Teleport 클러스터에 조인하기 위해 유효한 조인 토큰이 필요합니다.

다음 tctl 명령어를 실행하고 Database 서비스가 실행될 서버에 /tmp/token 안에 토큰 출력을 저장하세요:

tctl tokens add --type=db --format=textabcd123-insecure-do-not-use-this

다음 정보를 제공한 후 Teleport 데이터베이스 서비스의 구성 파일을 생성하십시오:

- example.teleport.sh:443 Teleport 프록시 서비스 또는 클라우드 호스팅된 Teleport Enterprise 사이트의 호스트와 포트

- project-id GCP 프로젝트 ID. 일반적으로 GCP 대시보드 상단의 조직 보기에서 확인할 수 있습니다.

- instance-id Cloud SQL 인스턴스의 이름.

sudo teleport db configure create \ -o file \ --name=spanner-example \ --protocol=spanner \ --labels=env=dev \ --token=/tmp/token \ --uri=spanner.googleapis.com:443 \ --proxy=example.teleport.sh:443 \ --gcp-project-id=project-id \ --gcp-instance-id=instance-id

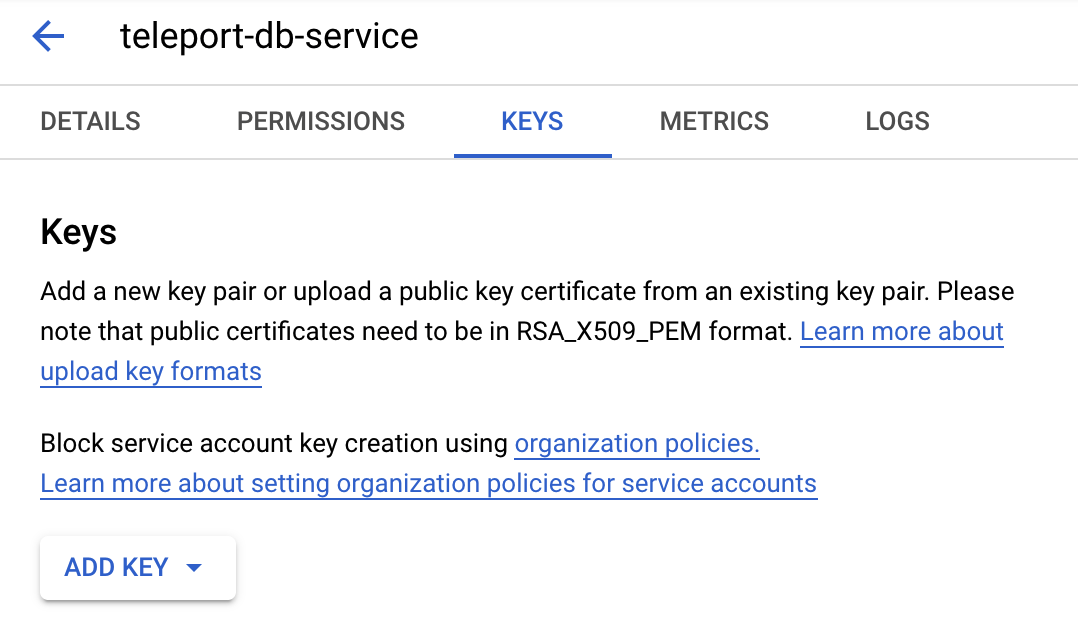

5/8단계. GCP 자격 증명 구성

Teleport 데이터베이스 서비스는 "teleport-db-service" GCP 서비스 계정의 자격 증명이 있어야 합니다.

Teleport 데이터베이스 서비스가 GCE 인스턴스에서 호스팅되는 경우, 연결된 서비스 계정 변경을 할 수 있습니다. GCE 이외의 Teleport 배포에 대해서는 워크로드 아이덴티티 사용을 권장합니다.

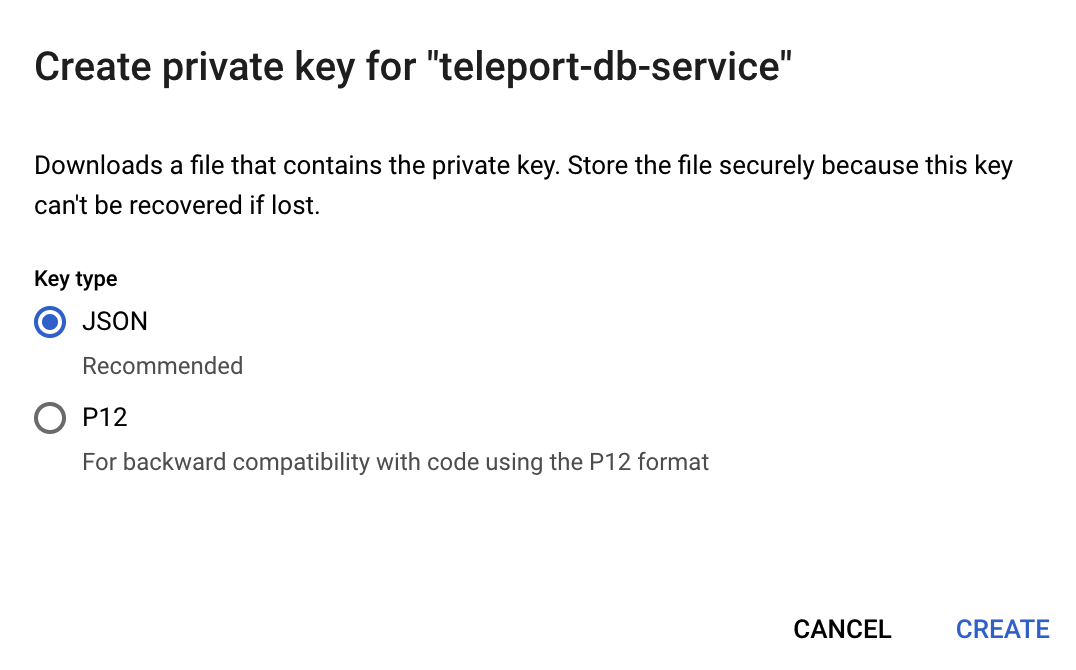

또는 해당 서비스 계정의 Keys 탭으로 가서 새 키를 생성합니다:

JSON 형식을 선택했는지 확인합니다:

파일을 저장합니다. GOOGLE_APPLICATION_CREDENTIALS 환경 변수를 이전에 다운로드한 JSON 자격 증명 파일을 가리키도록 설정합니다. 예를 들어, systemd 를 사용하여 teleport 를 시작하는 경우, 서비스의 EnvironmentFile 을 수정하여 env 변수를 포함해야 합니다:

echo 'GOOGLE_APPLICATION_CREDENTIALS=/path/to/credentials.json' | sudo tee -a /etc/default/teleport

Warning

서비스 계정 키는 보안 위험이 될 수 있습니다 - 이 가이드에서는 단순성을 위해 키 사용에 대해 설명합니다. 운영 환경에서 서비스 계정 키 사용을 권장하지 않습니다. 서비스 계정 인증 방법에 대한 자세한 내용은 Google Cloud 문서의 인증을 참조하십시오.

6/8단계. Teleport 데이터베이스 서비스 시작

호스트가 부팅될 때 the Teleport Database Service가 자동으로 시작되도록 systemd 서비스를 생성하여 구성합니다. 지침은 the Teleport Database Service를 설치한 방법에 따라 다릅니다.

the Teleport Database Service를 실행할 호스트에서 Teleport를 활성화하고 시작합니다:

sudo systemctl enable teleportsudo systemctl start teleport

the Teleport Database Service를 실행할 호스트에서 Teleport의 systemd 서비스 구성을 만들고, Teleport 서비스를 활성화한 후 Teleport를 시작합니다:

sudo teleport install systemd -o /etc/systemd/system/teleport.servicesudo systemctl enable teleportsudo systemctl start teleport

systemctl status teleport 로 the Teleport Database Service의 상태를 확인하고, journalctl -fu teleport 로 로그를 볼 수 있습니다.

7/8단계. Teleport 사용자 생성

Tip

기존 사용자를 수정하여 데이터베이스 서비스에 대한 액세스를 제공하려면 데이터베이스 액세스 제어를 참조하십시오.

내장된 access 역할을 가진 로컬 Teleport 사용자 생성:

tctl users add \ --roles=access \ --db-users="*" \ --db-names="*" \ alice

내장된 access 및 requester 역할을 가진 로컬 Teleport 사용자 생성:

tctl users add \ --roles=access,requester \ --db-users="*" \ --db-names="*" \ alice

| Flag | Description |

|---|---|

--roles | 사용자에게 할당할 역할 목록. 내장된 access 역할은 사용자가 Teleport에 등록된 모든 데이터베이스 서버에 연결할 수 있도록 합니다. |

--db-users | 사용자가 데이터베이스에 연결할 때 사용할 수 있는 데이터베이스 사용자 이름 목록. 와일드카드는 모든 사용자를 허용합니다. |

--db-names | 사용자가 데이터베이스 서버 내에서 연결할 수 있는 논리 데이터베이스(즉, 스키마) 목록. 와일드카드는 모든 데이터베이스를 허용합니다. |

Warning

데이터베이스 이름은 PostgreSQL, MongoDB 및 Cloud Spanner 데이터베이스에 대해서만 적용됩니다.

데이터베이스 액세스 제어 및 액세스를 제한하는 방법에 대한 자세한 정보는 RBAC 문서를 참조하십시오.

8/8단계. 연결

Teleport 데이터베이스 서비스가 클러스터에 조인되면 사용할 수 있는 데이터베이스를 보려면 로그인하십시오:

tsh login --proxy=teleport.example.com --user=example-usertsh db ls이름 설명 허용된 사용자 레이블 연결 ----------------- ----------------- ------------- ------- ------- spanner-example GCP Cloud Spanner [*] env=dev

tsh login --proxy=mytenant.teleport.sh --user=example-usertsh db ls이름 설명 허용된 사용자 레이블 연결 ----------------- ----------------- ------------- ------- ------- spanner-example GCP Cloud Spanner [*] env=dev

당신의 Teleport 역할이 접근할 수 있는 데이터베이스만 볼 수 있습니다. 자세한 내용은 RBAC 가이드를 참조하십시오.

데이터베이스에 연결할 때는 데이터베이스 사용자용으로 생성한 서비스 계정의 이름을 사용하십시오 위에서, ("@project-id.iam.gserviceaccount.com" 접미사를 제외한). Cloud Spanner 인스턴스의 데이터베이스에 대한 자격 증명을 검색하고 연결합니다:

tsh db connect --db-user=spanner-user --db-name=example-db spanner-example

데이터베이스에서 로그아웃하고 자격 증명을 제거하려면:

특정 데이터베이스 인스턴스의 자격 증명 제거:

tsh db logout spanner-example또는 모든 데이터베이스에 대한 자격 증명 제거:

tsh db logout

문제 해결

기본 자격 증명을 찾을 수 없음

이 오류는 클라이언트 애플리케이션 또는 Teleport에서 발생할 수 있습니다.

클라이언트 애플리케이션의 경우 GCP 자격 증명 로드를 비활성화해야 합니다.

클라이언트는 자격 증명을 로드하려고 시도해서는 안 됩니다. GCP 자격 증명은 Teleport Database Service에서 제공됩니다.

Teleport Database Service 로그에서 자격 증명 오류 메시지를 확인하면

(DEBUG 로그 수준에서) Teleport Database Service가 GCP 자격 증명을 올바르게 구성하지 않은 것입니다.

서비스 계정 키를 사용하는 경우 환경 변수가

GOOGLE_APPLICATION_CREDENTIALS=/path/to/credentials.json 설정되어 있고

Teleport Database Service를 다시 시작하여 환경 변수가 teleport 에 제공되도록 해야 합니다.

예를 들어 Teleport Database Service가 systemd 서비스로 실행되는 경우:

echo 'GOOGLE_APPLICATION_CREDENTIALS=/path/to/credentials.json' | sudo tee -a /etc/default/teleportsudo systemctl restart teleport

서비스 계정 인증 방법에 대한 자세한 내용은 Google Cloud 문서의 authentication 를 참조하세요.

다음 단계

- 특정 사용자와 데이터베이스에 대한 액세스 제한하기 방법을 배우십시오.

- 고가용성(HA) 가이드를 확인하십시오.

- YAML 구성 참조를 살펴보십시오.

- 전체 CLI 참조를 확인하십시오.

- GUI 클라이언트와 연결하는 방법을 배워보세요.

- Google Cloud에서 서비스 계정으로 인증하는 방법에 대해 더 알아보세요.