인포레터에서 최신 DevOps 트렌드를 격주로 만나보세요!

Azure Cache for Redis로 데이터베이스 액세스

Teleport은 Teleport Database Service를 통해 Azure Cache for Redis에 대한 안전한 액세스를 제공할 수 있습니다. 이를 통해 Teleport의 RBAC를 통한 세부적인 액세스 제어가 가능합니다.

이 가이드에서는 다음을 수행합니다:

- Azure Cache for Redis 데이터베이스 Microsoft Entra ID 기반 인증으로 구성를 구성합니다.

- 데이터베이스를 Teleport 클러스터에 추가합니다.

- Teleport를 통해 데이터베이스에 연결합니다.

작동 원리

Teleport 데이터베이스 서비스는 Teleport 사용자와 Azure Cache for Redis 간의 트래픽을 프록시합니다. 사용자가 Teleport를 통해 데이터베이스에 연결하면 데이터베이스 서비스는 Microsoft Entra ID(구 Azure AD)에서 액세스 토큰을 얻고 데이터베이스를 관리할 수 있는 권한으로 Azure에 인증합니다.

필수 조건

-

실행 중인 Teleport 클러스터 버전 17.0.0-dev 이상. Teleport를 시작하려면 가입하여 무료 평가판을 이용하거나 데모 환경 설정 방법을 확인하십시오.

-

tctl관리자 도구와tsh클라이언트 도구.tctl및tsh다운로드 방법에 대한 지침은 설치를 방문하십시오.

- 배포된 Azure Redis 서버 또는 Azure Redis Enterprise 클러스터.

- 서비스 주체 및 액세스 제어를 관리할 수 있는 Azure 관리 권한.

- Teleport 데이터베이스 서비스를 실행할 호스트(예: Azure VM 인스턴스).

redis-cli버전6.2이상이 설치되어 시스템의PATH환경 변수에 추가됨.- 연결이 가능한지 확인하기 위해

tsh login으로 로그인한 다음, 현재 자격 증명을 사용하여tctl명령어를 실행할 수 있는지 확인하십시오. 예를 들어:클러스터에 연결할 수 있고tsh login --proxy=teleport.example.com --user=email@example.comtctl status클러스터 teleport.example.com

버전 17.0.0-dev

CA 핀 sha256:abdc1245efgh5678abdc1245efgh5678abdc1245efgh5678abdc1245efgh5678

tctl status명령어를 실행할 수 있다면, 현재 자격 증명을 사용하여 워크스테이션에서 후속tctl명령어를 실행할 수 있습니다.

자신의 Teleport 클러스터를 호스팅하는 경우, Teleport Auth Service를 호스팅하는 컴퓨터에서 전체 권한으로tctl명령어를 실행할 수도 있습니다.

1/5단계. Teleport 사용자 만들기

Tip

기존 사용자를 수정하여 데이터베이스 서비스에 대한 액세스를 제공하려면 데이터베이스 액세스 제어를 참조하십시오.

내장된 access 역할을 가진 로컬 Teleport 사용자 생성:

tctl users add \ --roles=access \ --db-users="*" \ --db-names="*" \ alice

내장된 access 및 requester 역할을 가진 로컬 Teleport 사용자 생성:

tctl users add \ --roles=access,requester \ --db-users="*" \ --db-names="*" \ alice

| Flag | Description |

|---|---|

--roles | 사용자에게 할당할 역할 목록. 내장된 access 역할은 사용자가 Teleport에 등록된 모든 데이터베이스 서버에 연결할 수 있도록 합니다. |

--db-users | 사용자가 데이터베이스에 연결할 때 사용할 수 있는 데이터베이스 사용자 이름 목록. 와일드카드는 모든 사용자를 허용합니다. |

--db-names | 사용자가 데이터베이스 서버 내에서 연결할 수 있는 논리 데이터베이스(즉, 스키마) 목록. 와일드카드는 모든 데이터베이스를 허용합니다. |

Warning

데이터베이스 이름은 PostgreSQL, MongoDB 및 Cloud Spanner 데이터베이스에 대해서만 적용됩니다.

데이터베이스 액세스 제어 및 액세스를 제한하는 방법에 대한 자세한 정보는 RBAC 문서를 참조하십시오.

2/5단계. 데이터베이스 서비스 구성 만들기

Teleport 데이터베이스 서비스를 실행할 호스트에 Teleport를 설치합니다:

Linux 서버에 Teleport 설치하기:

-

Teleport 에디션에 따라 edition를 다음 중 하나로 할당합니다:

에디션 값 Teleport Enterprise Cloud cloudTeleport Enterprise (자가 호스팅) enterpriseTeleport Community Edition oss -

설치할 Teleport 버전을 가져옵니다. 클러스터에서 자동 에이전트 업데이트가 활성화된 경우, 최신 Teleport 버전을 쿼리하여 업데이트된 내용과의 호환성을 확인합니다:

TELEPORT_DOMAIN=example.teleport.comTELEPORT_VERSION="$(curl https://$TELEPORT_DOMAIN/v1/webapi/automaticupgrades/channel/default/version | sed 's/v//')"그렇지 않으면, Teleport 클러스터의 버전을 가져옵니다:

TELEPORT_DOMAIN=example.teleport.comTELEPORT_VERSION="$(curl https://$TELEPORT_DOMAIN/v1/webapi/ping | jq -r '.server_version')" -

Linux 서버에 Teleport를 설치합니다:

curl https://cdn.teleport.dev/install-v15.4.11.sh | bash -s ${TELEPORT_VERSION} edition설치 스크립트는 Linux 서버에서 패키지 관리자를 감지하고 이를 사용하여 Teleport 바이너리를 설치합니다. 설치를 사용자 정의하려면 설치 가이드에서 Teleport 패키지 리포지토리에 대해 알아보세요.

데이터베이스 서비스 구성을 만들고 지역을 지정합니다:

sudo teleport db configure create \ -o file \ --proxy=tele.example.com:443 \ --token=/tmp/token \ --azure-redis-discovery=eastus

sudo teleport db configure create \ -o file \ --proxy=teleport.example.com:3080 \ --token=/tmp/token \ --azure-redis-discovery=eastus

이 명령은 eastus 지역에서 Azure Cache for Redis 자동 검색이 활성화된 데이터베이스 서비스 구성을 생성하고 /etc/teleport.yaml 위치에 배치합니다.

Tip

모든 지역에서 데이터베이스를 검색하려면 --azure-redis-discovery=*를 사용하세요. 지역 외에도 선택적으로 --azure-resource-group=<resource-group-name>, --azure-subscription=<subscription-id>, 또는 --labels=<key>=<value>를 지정하여 자동 검색 범위를 더 세부적으로 사용자 정의할 수 있습니다.

3/5단계. Teleport에 대한 IAM 권한 구성

Teleport 데이터베이스 서비스는 Azure IAM 권한이 필요합니다:

- Azure Cache for Redis 데이터베이스를 검색하고 등록합니다.

- 데이터베이스에 인증하기 위해 Redis 액세스 키를 검색합니다.

Azure 서비스 주체 구성

Azure 리소스에 액세스하기 위한 Teleport Database Service의 몇 가지 방법은 다음과 같습니다:

- Database Service는 관리되는 ID가 연결된 Azure VM에서 실행될 수 있습니다. 이는 Azure 자격 증명을 관리할 필요가 없으므로 생산 환경에서 Database Service를 배포하는 권장 방법입니다.

- Database Service는 Azure AD 애플리케이션으로 등록될 수 있으며(AD의 "애플리케이션 등록"을 통해) 자격 증명이 구성됩니다. 이는 Database Service의 환경에 Azure 자격 증명이 존재해야 하므로 개발 및 테스트 목적으로만 권장됩니다.

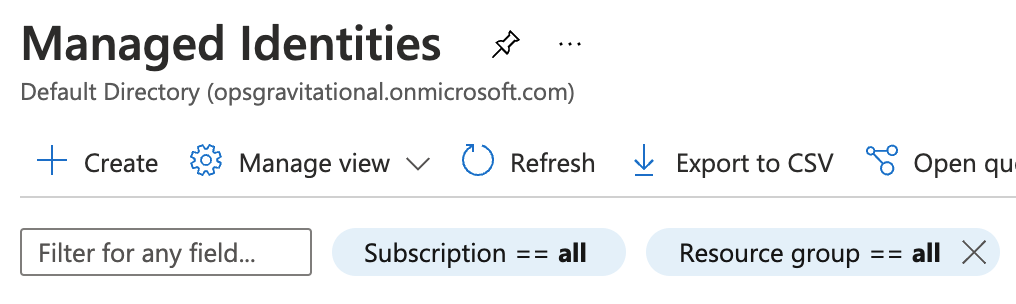

Azure 포털의 Managed Identities 페이지로 이동하여 생성을 클릭하여 새 사용자 할당 관리 ID를 만듭니다:

새 ID에 대한 이름과 리소스 그룹을 선택하고 생성합니다:

생성된 ID의 Client ID를 메모하십시오:

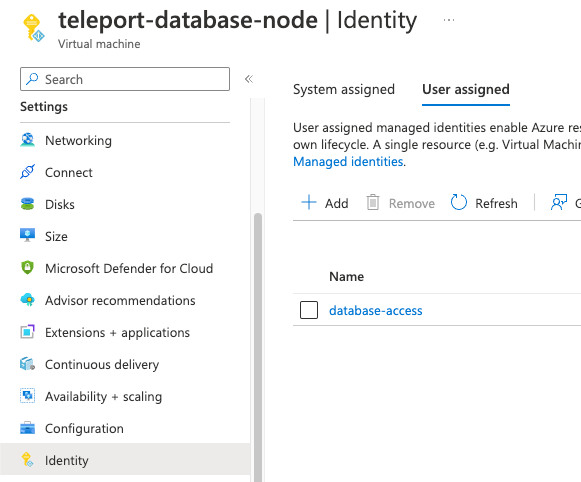

다음으로, Database Service 인스턴스를 실행할 Azure VM로 이동하여 방금 생성한 ID를 추가합니다:

Database Service를 실행할 모든 Azure VM에 이 ID를 연결합니다.

Note

Database Service를 Azure AD 애플리케이션으로 등록하는 것은 테스트 및 개발 시나리오에 적합하거나 Database Service가 Azure VM에서 실행되지 않는 경우에 적합합니다. 생산 환경에서는 관리 ID 접근 방식을 사용하는 것이 좋습니다.

Azure Active Directory의 App registrations 페이지로 이동하여 새 등록을 클릭합니다:

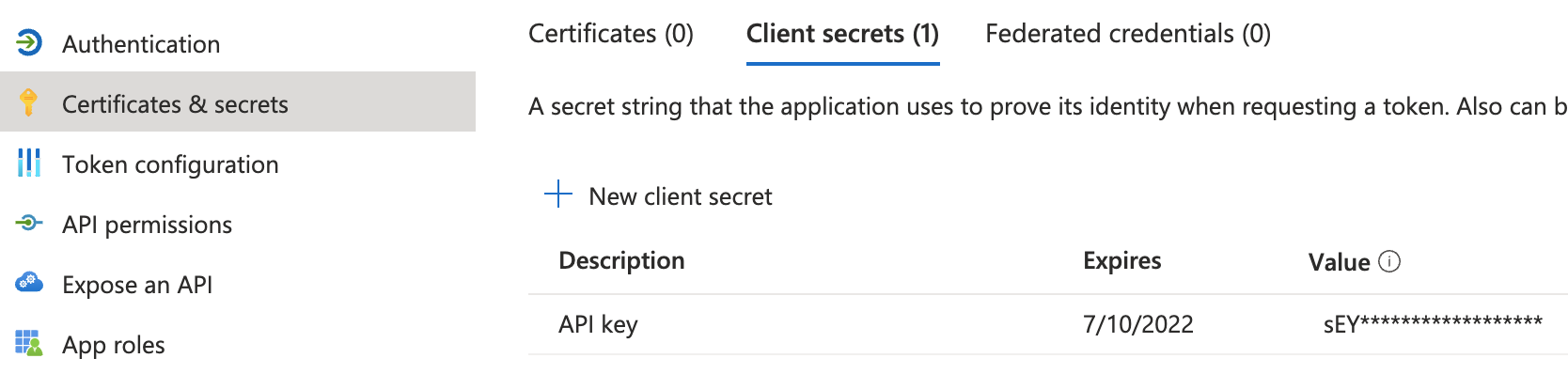

이름(예: DatabaseService)을 선택하고 새 애플리케이션을 등록합니다. 앱이 생성되면 Application (client) ID를 메모하고 인증서 또는 비밀 추가를 클릭합니다:

Database Service 에이전트가 Azure API에 인증할 때 사용할 새 클라이언트 비밀을 생성합니다:

Teleport Database Service는 Azure SDK의 기본 자격 증명 공급자 체인을 사용하여 자격 증명을 찾습니다. Azure SDK Authorization를 참조하여 사용 사례에 적합한 방법을 선택하십시오. 예를 들어, 클라이언트 비밀을 사용한 환경 기반 인증을 사용하려면 Database Service에서 다음 환경 변수를 설정해야 합니다:

export AZURE_TENANT_ID=export AZURE_CLIENT_ID=export AZURE_CLIENT_SECRET=

사용자 정의 역할 만들기

Teleport는 Redis 서버와의 인증을 위해 <resource-type>/read 권한과 <resource-type>/listKeys/action 권한이 필요하지만, Teleport는 귀하가 가진 리소스 유형에 대한 권한만 필요합니다.

다음은 Teleport가 Azure Redis 및 Azure Redis Enterprise의 키를 읽고 나열할 수 있도록 허용하는 샘플 역할 정의입니다:

{

"properties": {

"roleName": "TeleportDiscovery",

"description": "Azure Cache For Redis 데이터베이스를 발견하고 키를 나열할 수 있도록 Teleport에 허용함",

"assignableScopes": ["/subscriptions/11111111-2222-3333-4444-555555555555"],

"permissions": [

{

"actions": [

"Microsoft.Cache/redis/read",

"Microsoft.Cache/redis/listKeys/action",

"Microsoft.Cache/redisEnterprise/read",

"Microsoft.Cache/redisEnterprise/databases/read",

"Microsoft.Cache/redisEnterprise/databases/listKeys/action"

],

"notActions": [],

"dataActions": [],

"notDataActions": []

}

]

}

}

위의 assignableScopes 필드는 구독 /subscriptions/<subscription>을 포함하여 역할이 해당 구독 내의 모든 리소스 범위 또는 구독 범위 자체에 할당될 수 있도록 허용합니다. assignableScopes 를 더욱 제한하려는 경우, 리소스 그룹 /subscriptions/<subscription>/resourceGroups/<group> 또는 관리 그룹 /providers/Microsoft.Management/managementGroups/<group>을 사용할 수 있습니다.

이제 구독 페이지로 이동하여 구독을 선택하십시오.

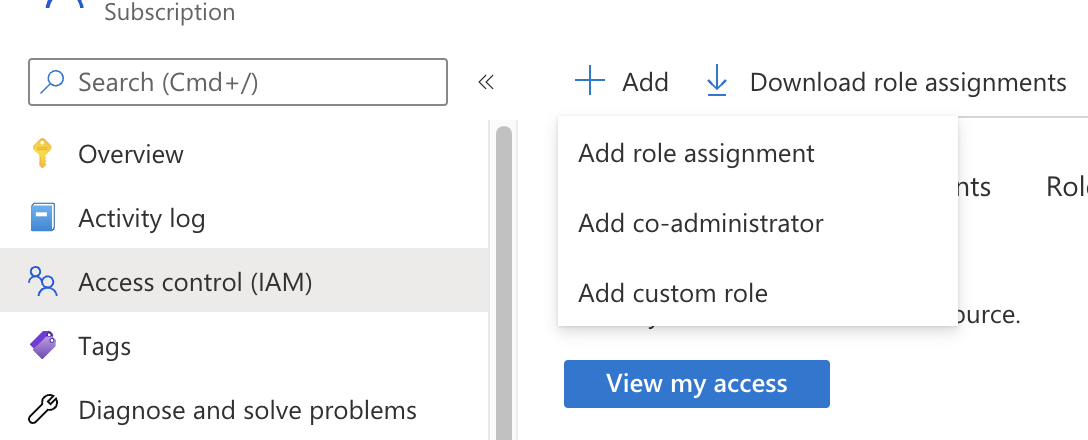

구독의 *액세스 제어(IAM)*를 클릭하고 추가 > 사용자 정의 역할 추가를 선택합니다:

사용자 정의 역할 생성 페이지에서 JSON 탭을 클릭하고 편집을 클릭한 다음 JSON 예제를 붙여넣고 assignableScopes 에서 구독을 귀하의 구독 ID로 바꿉니다:

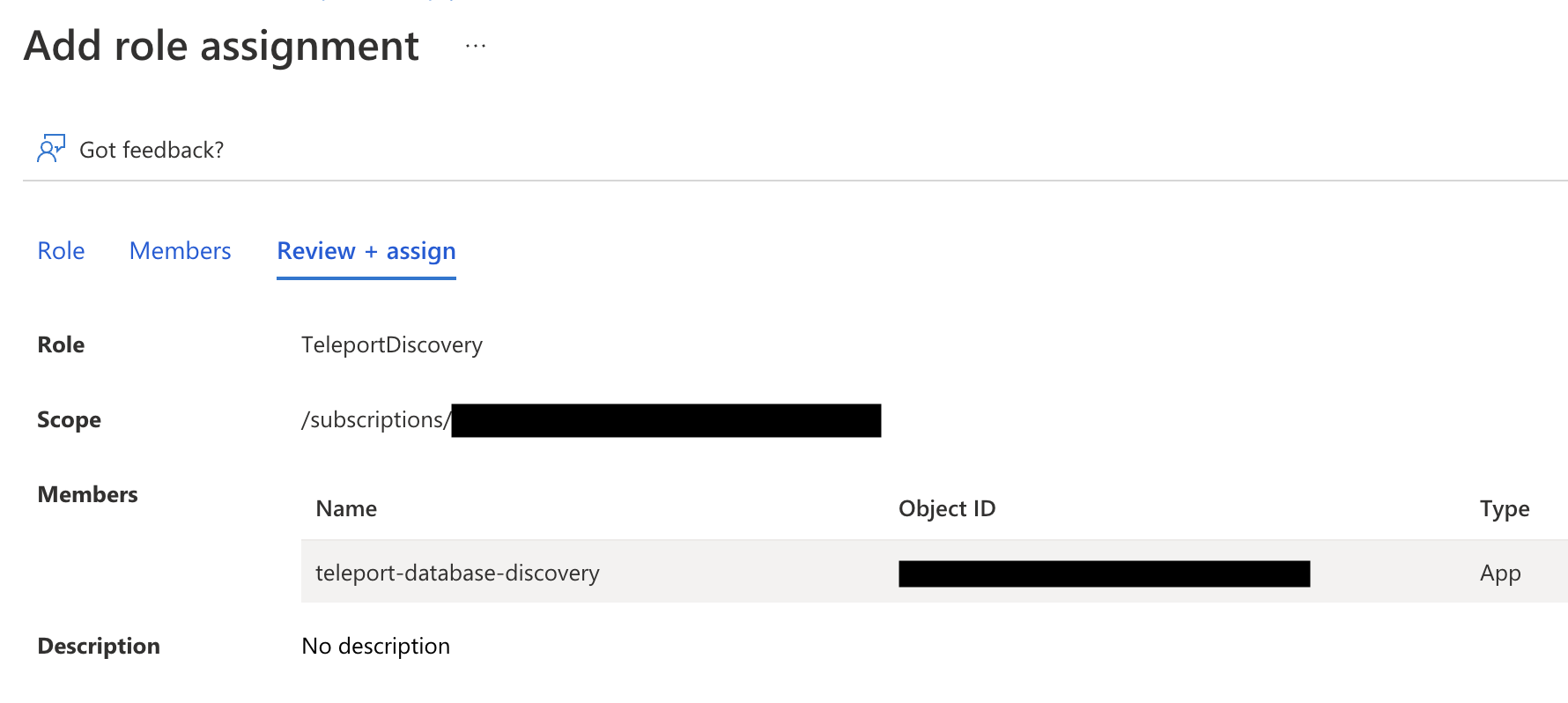

Teleport 데이터베이스 서비스 주체를 위한 역할 할당 만들기

Teleport에 권한을 부여하려면 만든 사용자 정의 역할이 Teleport 서비스 주체에 할당되어야 합니다. 이는 이전에 만든 관리되는 ID 또는 앱 등록 중 하나입니다.

역할 할당을 만들고자 하는 리소스 범위로 이동합니다. *Access control (IAM)*를 클릭하고 Add > Add role assignment를 선택합니다. 만든 사용자 정의 역할을 역할로 선택하고 Teleport 서비스 주체를 구성원으로 선택합니다.

Azure 역할 할당

역할 할당은 Teleport 데이터베이스 서비스가 모든 일치하는 데이터베이스를 발견할 수 있도록 충분히 높은 범위여야 합니다. Azure 범위 및 역할 할당 생성에 대한 자세한 내용은 필요한 범위 식별를 참조하십시오.

4/5단계. 데이터베이스 서비스 시작

호스트가 부팅될 때 Teleport 데이터베이스 서비스가 자동으로 시작되도록 systemd 서비스를 생성하여 구성합니다. 지침은 Teleport 데이터베이스 서비스를 설치한 방법에 따라 다릅니다.

Teleport 데이터베이스 서비스를 실행할 호스트에서 Teleport를 활성화하고 시작합니다:

sudo systemctl enable teleportsudo systemctl start teleport

Teleport 데이터베이스 서비스를 실행할 호스트에서 Teleport의 systemd 서비스 구성을 만들고, Teleport 서비스를 활성화한 후 Teleport를 시작합니다:

sudo teleport install systemd -o /etc/systemd/system/teleport.servicesudo systemctl enable teleportsudo systemctl start teleport

systemctl status teleport 로 Teleport 데이터베이스 서비스의 상태를 확인하고, journalctl -fu teleport 로 로그를 볼 수 있습니다.

5/5단계. 연결

Teleport 클러스터에 로그인하십시오. 귀하의 Azure Cache for Redis 데이터베이스는 사용 가능한 데이터베이스 목록에 나타나야 합니다:

tsh login --proxy=teleport.example.com --user=alicetsh db lsName Description Allowed Users Labels Connect------------------------- ---------------------------------------- ------------- ------- -------my-azure-redis East US의 Azure Redis 서버 [*] ...my-azure-redis-enterprise East US의 Azure Redis Enterprise 서버 [*] ...

tsh login --proxy=mytenant.teleport.sh --user=alicetsh db lsName Description Allowed Users Labels Connect------------------------- ---------------------------------------- ------------- ------- -------my-azure-redis East US의 Azure Redis 서버 [*] ...my-azure-redis-enterprise East US의 Azure Redis Enterprise 서버 [*] ...

기본 데이터베이스 이름 재정의

기본적으로 Teleport는 Azure Cache for Redis 리소스의 이름을 데이터베이스

이름으로 사용합니다. TeleportDatabaseName Azure 태그를 리소스에 적용하여

데이터베이스 이름을 재정의할 수 있습니다. 태그의 값이 데이터베이스 이름으로

사용됩니다.

데이터베이스의 자격 증명을 검색하고 연결하려면:

tsh db connect my-azure-redis

Teleport 데이터베이스 서비스는 백엔드에서 액세스 키를 검색하고 Redis 서버와 자동으로 인증을 수행합니다. 따라서, 연결된 후에는 AUTH <access-key> 명령이 필요하지 않습니다.

데이터베이스에서 로그아웃하고 자격 증명을 제거하려면:

tsh db logout my-azure-redis

문제 해결

자격 증명 공급자 없음 오류

Database Service 로그에서 DefaultAzureCredential: failed to acquire a token. 오류가 표시되면 Teleport가 Azure SDK에 연결하는 데 필요한 자격 증명을 감지하지 못하는 것입니다. Teleport Database Service를 실행 중인 머신에 자격 증명이 적용되었는지 확인하고 Teleport Database Service를 재시작하세요.

자세한 내용은 Azure SDK 권한 부여를 참조하십시오.

타임아웃 오류

Teleport Database Service는 데이터베이스 엔드포인트에 대한 연결이 필요합니다. 이는 동일한 VPC의 Database Service에서 데이터베이스에 대한 수신 트래픽을 활성화하거나 다른 VPC의 라우팅 규칙이 필요할 수 있습니다. nc 프로그램을 사용하여 데이터베이스에 대한 연결을 확인할 수 있습니다:

nc -zv server-name.postgres.database.azure.com 5432server-name.postgres.database.azure.com 5432 포트 [tcp/postgresql]에 대한 연결이 성공했습니다!

다음 단계

- 특정 사용자와 데이터베이스에 대한 액세스 제한하기 방법을 배우십시오.

- 고가용성(HA) 가이드를 확인하십시오.

- YAML 구성 참조를 살펴보십시오.

- 전체 CLI 참조를 확인하십시오.