인포레터에서 최신 DevOps 트렌드를 격주로 만나보세요!

Teleport 애플리케이션 액세스를 통한 AWS 액세스

AWS Management Console 및 AWS API를 Teleport로 보호할 수 있습니다. 이렇게 하면 Access Requests, Access Lists 및 아이덴티티 잠금과 같은 Teleport 기능을 통해 AWS 인프라에 대한 액세스를 관리할 수 있습니다. 사용자가 단일 서명 솔루션을 사용하여 인증할 때 Teleport가 자동으로 다양한 수준의 AWS 액세스를 제공하도록 구성할 수도 있습니다.

이 가이드는 다음을 설명합니다:

- Teleport를 통해 AWS Management Console에 액세스하기.

- Teleport를 통해 AWS Command Line Interface (CLI)에 액세스하기.

- Teleport를 통해 AWS SDK를 사용하여 애플리케이션에 액세스하기.

이 설정에서 Teleport 애플리케이션 서비스는 하나 이상의 대상 IAM 역할을 가정할 수 있는 AWS IAM 역할을 가지고 있습니다. Teleport 사용자는 Teleport 웹 UI와 tsh 를 통해 AWS Management Console 및 API에 액세스합니다. 사용자가 AWS Management Console을 방문하거나 AWS 클라이언트 애플리케이션으로 명령을 실행할 때 Teleport 애플리케이션 서비스는 사용자의 RBAC 권한을 확인하고, 권한이 있는 경우 사용자의 요청을 AWS에 전달합니다.

전제 조건

-

실행 중인 Teleport 클러스터 버전 17.0.0-dev 이상. Teleport를 시작하려면 가입하여 무료 평가판을 이용하거나 데모 환경 설정 방법을 확인하십시오.

-

tctl관리자 도구와tsh클라이언트 도구.tctl및tsh다운로드 방법에 대한 지침은 설치를 방문하십시오.

-

연결이 가능한지 확인하기 위해

tsh login으로 로그인한 다음, 현재 자격 증명을 사용하여tctl명령어를 실행할 수 있는지 확인하십시오.예를 들어:

tsh login --proxy=teleport.example.com --user=email@example.comtctl status클러스터 teleport.example.com

버전 17.0.0-dev

CA 핀 sha256:abdc1245efgh5678abdc1245efgh5678abdc1245efgh5678abdc1245efgh5678

클러스터에 연결할 수 있고

tctl status명령어를 실행할 수 있다면, 현재 자격 증명을 사용하여 워크스테이션에서 후속tctl명령어를 실행할 수 있습니다.

자신의 Teleport 클러스터를 호스팅하는 경우, Teleport Auth Service를 호스팅하는 컴퓨터에서 전체 권한으로tctl명령어를 실행할 수도 있습니다. -

Teleport 애플리케이션 서비스를 실행할 AWS EC2 인스턴스 또는 Elastic Kubernetes Service (EKS) 클러스터. EC2 인스턴스는 리눅스 배포판을 실행해야 합니다. 이 가이드를 프로덕션에서 따르기 전에 새 데모 인스턴스나 EKS 클러스터로 절차에 익숙해지는 것을 추천합니다.

-

연결하려는 AWS 계정에서 IAM 역할 및 정책을 생성할 수 있는 권한.

-

PATH에

aws명령 줄 인터페이스 (CLI) 도구. AWS 문서를 읽고 AWS CLI의 최신 버전을 설치하거나 업데이트하세요. -

EKS에서 Teleport 애플리케이션 서비스를 실행할 계획이라면 Kubernetes 클러스터에서 IAM OIDC 공급자가 실행되어야 합니다. IAM OIDC 공급자를 생성하는 방법에 대한 AWS 문서를 참조하세요.

클러스터에 IAM OIDC 공급자가 실행되고 있는지 확인하려면 다음

aws명령을 실행하여 eks-region을 EKS 클러스터가 실행 중인 리전으로 할당하고 cluster-name을 Kubernetes 클러스터의 이름으로 할당합니다:aws --region=eks-region eks describe-cluster --name cluster-name --query "cluster.identity.oidc.issuer" --output text클러스터에 연결된 IAM OIDC 공급자가 있는 경우 이 명령은 그 ID를 출력합니다.

1/4단계. AWS IAM 구성

이 섹션에서는 Teleport 애플리케이션 서비스가 AWS API를 프록시하도록 허용하기 위해 AWS IAM 리소스를 구성합니다.

가이드의 나머지 부분은 AWS-managed ReadOnlyAccess 정책을 통해 AWS 리소스에 대한 읽기 전용 액세스를 허용하는 ExampleReadOnlyAccess 라는 IAM 역할에 대한 액세스를 보호하고 있다고 가정합니다. 이 가이드는 데모 환경에서 ExampleReadOnlyAccess 역할을 따라가는 것을 추천하며, 절차에 익숙해진 후 프로덕션 AWS 역할을 보호하세요.

다음 리소스를 생성할 것입니다:

| 이름 | 리소스 | 기능 |

|---|---|---|

ExampleReadOnlyAccess | IAM 역할 | Teleport로 보호할 예제 역할. |

TeleportAWSAccess | IAM 역할 | Application Service가 다른 역할을 가정하여 사용자 요청을 AWS에 프록시할 수 있도록 허용합니다. |

AssumeRole | IAM 정책 | Application Service가 다른 역할을 가정하여 사용자 요청을 AWS에 프록시할 수 있도록 허용합니다. |

TeleportAWSAccess (EC2 배포용) | EC2 인스턴스 프로필 | TeleportAWSAccess 역할을 EC2 인스턴스에 연결합니다. |

Teleport 애플리케이션 서비스에 대한 역할 생성하기

이 섹션에서는 Teleport 애플리케이션 서비스가 AWS API에 사용자 트래픽을 프록시할 수 있도록 다른 IAM 역할을 가정할 수 있는 IAM 역할을 생성합니다.

- Teleport 애플리케이션 서비스가 역할을 가정할 수 있도록 신뢰 정책을 정의합니다.

app-service-tp.json 이라는 파일을 생성합니다:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "ec2.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

OIDC 발급자 ID를 가져오며, cluster-name을 EKS 클러스터의 이름으로 지정하고 eks-region을 EKS 클러스터가 실행 중인 AWS 리전으로 지정합니다:

aws --region=eks-region eks describe-cluster --name cluster-name --query "cluster.identity.oidc.issuer" --output text | grep -Eo "[A-Z0-9]+$"

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

다음 내용을 사용하여 app-service-tp.json 라는 파일을 생성하며, oidc-issuer을 가져온 발급자 문자열로, EKS_ACCOUNT을 EKS 클러스터에 속하는 AWS 계정의 ID로 지정합니다:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Federated": "arn:aws:iam::EKS_ACCOUNT:oidc-provider/oidc.eks.EKS_REGION.amazonaws.com/id/OIDC_ISSUER"

},

"Action": "sts:AssumeRoleWithWebIdentity",

"Condition": {

"StringEquals": {

"oidc.eks.EKS_REGION.amazonaws.com/id/OIDC_ISSUER:aud": "sts.amazonaws.com",

"oidc.eks.EKS_REGION.amazonaws.com/id/OIDC_ISSUER:sub": "system:serviceaccount:teleport-agent:teleport-kube-agent"

}

}

}

]

}

이 가이드의 후속 단계에서 Teleport 애플리케이션 서비스 배포를 위한 Helm 차트를 설치할 것입니다. 이 차트는 Teleport 포드를 teleport-kube-agent 라는 서비스 계정에 할당합니다. 이 신뢰 정책은 teleport-agent 네임스페이스에서 이 서비스 계정과 함께 실행되는 워크로드가 이 섹션에서 생성한 IAM 역할을 가정할 수 있도록 허용합니다.

-

Teleport 애플리케이션 서비스에 대한 역할을 생성합니다:

aws iam create-role --role-name "TeleportAWSAccess" \--assume-role-policy-document file://app-service-tp.json -

ExampleReadOnlyAccess역할의 ARN을 가져옵니다:ROLE_ARN=$(aws iam get-role --role-name ExampleReadOnlyAccess --query "Role.Arn" --output text) -

Teleport 애플리케이션 서비스가

ExampleReadOnlyAccess역할을 가정할 수 있도록 IAM 정책을 정의합니다:cat<<EOF > teleport-assume-role.json{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "${ROLE_ARN}" } ]}EOFPOLICY_ARN=$(aws iam create-policy --policy-name=AssumeExampleReadOnlyRole \--policy-document file://teleport-assume-role.json | jq -r '.Policy.Arn')aws iam attach-role-policy --role-name TeleportAWSAccess \--policy-arn ${POLICY_ARN}

Teleport 사용자 요청을 위한 역할 구성

이 섹션에서는 Teleport 사용자가 AWS API에 요청할 때 접근을 요청할 수 있는 역할을 생성합니다. Teleport 애플리케이션 서비스는 요청을 프록시할 때 이 역할을 가정합니다:

-

Teleport 애플리케이션 서비스를 실행할 AWS 계정의 자격 증명을 얻고 이를 터미널 셸에 사용할 수 있도록 합니다.

-

보호하려는 역할을 가정하도록 권한을 부여하는 신뢰 정책 문서를 만듭니다. 이를 위해

ro-access.json이라는 파일을 생성하고 다음 내용을 입력합니다. 여기서 AWS_ACCESS_ACCOUNT를 Teleport 애플리케이션 서비스를 실행할 AWS 계정의 ID로 교체합니다:{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AWS_ACCESS_ACCOUNT:role/TeleportAWSAccess" }, "Action": "sts:AssumeRole" } ] }이 가이드에서 보여주는 설정에서는 Teleport 애플리케이션 서비스가

TeleportAWSAccess역할을 가정한 후, 그 역할을 사용하여ExampleReadOnlyAccess역할을 가정합니다. 위의 신뢰 정책으로 AWS는 이 작업을 승인합니다.다른 AWS 계정의 IAM 역할에 대한 접근을 프록시하도록 애플리케이션 서비스를 구성하는 경우, 애플리케이션 서비스가 실행되는 AWS 계정의 외부 ID를 확인하는 것이 좋습니다. 외부 ID를 신뢰 정책에 추가하려면 다음과 같이 EXTERNAL_ID를 외부 ID로 할당합니다:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AWS_ACCESS_ACCOUNT:role/TeleportAWSAccess" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "sts:ExternalId": "EXTERNAL_ID" } } } ] }외부 ID에 대한 자세한 내용은 AWS 문서를 참조하세요.

-

다음 명령을 실행하여

ExampleReadOnlyAccess역할을 생성합니다:aws iam create-role --role-name "ExampleReadOnlyAccess" \--assume-role-policy-document file://ro-access.json -

역할에 첨부할 AWS 관리

ReadOnlyAccess정책의 ARN을 가져옵니다:ARN=$(aws iam list-policies --output text --query "Policies[?PolicyName=='ReadOnlyAccess'].Arn") -

ReadOnlyAccess정책을 역할에 첨부합니다:aws iam attach-role-policy --role-name ExampleReadOnlyAccess --policy-arn $ARN

Teleport 애플리케이션 서비스와 역할 연관짓기

이제 Teleport 애플리케이션 서비스를 위한 역할을 생성했으니, 해당 역할을 서비스와 연관시킵니다.

이 섹션에서는 Teleport 애플리케이션 서비스를 설치할 EC2 인스턴스의 인스턴스 프로파일에 TeleportAWSAccess 역할을 추가합니다.

-

인스턴스 프로파일을 생성합니다:

aws iam create-instance-profile --instance-profile-name TeleportAWSAccess -

프로파일에

TeleportAWSAccess역할을 추가합니다:aws iam add-role-to-instance-profile \--instance-profile-name TeleportAWSAccess \--role-name TeleportAWSAccess -

Teleport 애플리케이션 서비스를 설치할 EC2 인스턴스의 ID를 얻습니다.

-

새 인스턴스 프로파일을 인스턴스와 연관짓기 위해 다음 명령을 실행합니다:

aws ec2 associate-iam-instance-profile --iam-instance-profile Name="TeleportAWSAccess" \--instance-id INSTANCE_ID --region AWS_REGION

Teleport 애플리케이션 서비스에서 사용할 서비스 계정을 주석 추가하여 TeleportAWSAccess 역할을 가정하도록 지시합니다:

kubectl annotate serviceaccount \-n teleport-agent \teleport-kube-agent eks.amazonaws.com/role-arn=arn:aws:iam::EKS_ACCOUNT:role/TeleportAWSAccess

2/4단계. Teleport IAM 역할 매핑 구성

이 단계에서는 이전 단계에서 생성한 ExampleReadOnlyAccess IAM 역할에 대한 액세스를 부여하는 Teleport 역할을 정의합니다.

-

aws-ro-access.yaml이라는 파일을 생성하고 다음 내용을 추가합니다. AWS_ACCOUNT를ExampleReadOnlyAccess역할을 생성한 계정의 ID로 바꾸십시오:kind: role version: v5 metadata: name: aws-ro-access spec: allow: app_labels: "*": "*" aws_role_arns: - arn:aws:iam::AWS_ACCOUNT:role/ExampleReadOnlyAccessaws-ro-access라는 Teleport 역할은 사용자가ExampleReadOnlyAccess역할로 AWS 관리 콘솔에 방문하거나 AWS API에 요청을 할 수 있도록 합니다. -

역할을 생성합니다:

tctl create aws-ro-access.yaml -

aws-ro-access역할을 Teleport 사용자에게 할당하려면, 인증 제공자에 맞는 적절한 명령어를 실행하십시오:-

로컬 사용자의 역할을 쉼표로 구분된 목록으로 가져옵니다:

ROLES=$(tsh status -f json | jq -r '.active.roles | join(",")') -

새로운 역할을 추가하기 위해 로컬 사용자를 수정합니다:

tctl users update $(tsh status -f json | jq -r '.active.username') \ --set-roles "${ROLES?},aws-ro-access" -

Teleport 클러스터에서 로그아웃한 후 다시 로그인하여 새로운 역할을 가집니다.

-

텍스트 편집기에서

github인증 커넥터를 엽니다:tctl edit github/github -

github커넥터를 수정하여teams_to_roles섹션에aws-ro-access을 추가합니다.이 역할에 매핑해야 하는 팀은 조직의 역할 기반 액세스 제어(RBAC) 설계에 따라 다릅니다. 그러나 팀은 귀하의 사용자 계정을 포함해야 하며, 조직 내에서 가장 작은 팀이어야 합니다.

예시는 다음과 같습니다:

teams_to_roles: - organization: octocats team: admins roles: - access + - aws-ro-access -

파일을 편집하고 저장하여 변경 사항을 적용합니다.

-

Teleport 클러스터에서 로그아웃한 후 다시 로그인하여 새로운 역할을 가집니다.

-

saml구성 리소스를 가져옵니다:tctl get --with-secrets saml/mysaml > saml.yaml--with-secrets플래그는spec.signing_key_pair.private_key의 값을saml.yaml파일에 추가합니다. 이 키는 민감한 값을 포함하므로, 리소스를 업데이트한 후 즉시saml.yaml파일을 삭제해야 합니다. -

saml.yaml을 수정하여attributes_to_roles섹션에aws-ro-access을 추가합니다.이 역할에 매핑해야 하는 속성은 조직의 역할 기반 액세스 제어(RBAC) 설계에 따라 다릅니다. 그러나 그룹은 귀하의 사용자 계정을 포함해야 하며, 조직 내에서 가장 작은 그룹이어야 합니다.

예시는 다음과 같습니다:

attributes_to_roles: - name: "groups" value: "my-group" roles: - access + - aws-ro-access -

변경 사항을 적용합니다:

tctl create -f saml.yaml -

Teleport 클러스터에서 로그아웃한 후 다시 로그인하여 새로운 역할을 가집니다.

-

oidc구성 리소스를 가져옵니다:tctl get oidc/myoidc --with-secrets > oidc.yaml--with-secrets플래그는spec.signing_key_pair.private_key의 값을oidc.yaml파일에 추가합니다. 이 키는 민감한 값을 포함하므로, 리소스를 업데이트한 후 즉시oidc.yaml파일을 삭제해야 합니다. -

oidc.yaml을 수정하여claims_to_roles섹션에aws-ro-access을 추가합니다.이 역할에 매핑해야 하는 클레임은 조직의 역할 기반 액세스 제어(RBAC) 설계에 따라 다릅니다. 그러나 그룹은 귀하의 사용자 계정을 포함해야 하며, 조직 내에서 가장 작은 그룹이어야 합니다.

예시는 다음과 같습니다:

claims_to_roles: - name: "groups" value: "my-group" roles: - access + - aws-ro-access -

변경 사항을 적용합니다:

tctl create -f oidc.yaml -

Teleport 클러스터에서 로그아웃한 후 다시 로그인하여 새로운 역할을 가집니다.

-

3/4단계. Teleport 애플리케이션 서비스 설정

이제 AWS와 Teleport에서 RBAC 리소스를 구성했으므로 남은 단계는 Teleport 애플리케이션 서비스를 시작하는 것입니다.

조인 토큰 받기

Teleport 클러스터와 새로운 애플리케이션 서비스 인스턴스 간의 신뢰를 설정하려면 조인 토큰을 생성하십시오:

tctl tokens add --type=app --ttl=1h --format=textabcd123-insecure-do-not-use-this

Teleport 애플리케이션 서비스를 설치할 호스트에서 조인 토큰만 포함된 /tmp/token 이라는 파일을 생성합니다:

echo join-token | sudo tee /tmp/token

Teleport 애플리케이션 서비스 설치

Teleport 애플리케이션 서비스를 설치할 호스트에서 다음 명령을 실행합니다:

Linux 서버에 Teleport 설치하기:

-

Teleport 에디션에 따라 edition를 다음 중 하나로 할당합니다:

에디션 값 Teleport Enterprise Cloud cloudTeleport Enterprise (자가 호스팅) enterpriseTeleport Community Edition oss -

설치할 Teleport 버전을 가져옵니다. 클러스터에서 자동 에이전트 업데이트가 활성화된 경우, 최신 Teleport 버전을 쿼리하여 업데이트된 내용과의 호환성을 확인합니다:

TELEPORT_DOMAIN=example.teleport.comTELEPORT_VERSION="$(curl https://$TELEPORT_DOMAIN/v1/webapi/automaticupgrades/channel/default/version | sed 's/v//')"그렇지 않으면, Teleport 클러스터의 버전을 가져옵니다:

TELEPORT_DOMAIN=example.teleport.comTELEPORT_VERSION="$(curl https://$TELEPORT_DOMAIN/v1/webapi/ping | jq -r '.server_version')" -

Linux 서버에 Teleport를 설치합니다:

curl https://cdn.teleport.dev/install-v15.4.11.sh | bash -s ${TELEPORT_VERSION} edition설치 스크립트는 Linux 서버에서 패키지 관리자를 감지하고 이를 사용하여 Teleport 바이너리를 설치합니다. 설치를 사용자 정의하려면 설치 가이드에서 Teleport 패키지 리포지토리에 대해 알아보세요.

Teleport 애플리케이션 서비스 구성

-

Teleport 애플리케이션 서비스를 실행할 호스트에서

/etc/teleport.yaml에 다음 내용을 추가합니다:version: v3 teleport: join_params: token_name: "/tmp/token" method: token proxy_server: "PROXY_ADDR" auth_service: enabled: off proxy_service: enabled: off ssh_service: enabled: off app_service: enabled: "yes" apps: - name: "awsconsole" # Teleport에서 사용자를 인증한 후 공용 AWS 콘솔이 사용됩니다. uri: "https://console.aws.amazon.com/ec2/v2/home" -

/etc/teleport.yaml를 편집하여 PROXY_ADDR를 Teleport Proxy 서비스 또는 Teleport Cloud 테넌트의 호스트 및 포트로 바꿉니다. 예:example.teleport.sh:443.app_service필드는 Teleport 애플리케이션 서비스를 구성합니다.app_service.apps내의 각 항목은 애플리케이션 구성입니다.

-

이 가이드 초반에 생성한 조인 토큰을 다음 명령을 실행하여 가져오고,

App유형의 토큰을 복사합니다:tctl tokens lsToken Type Labels Expiry Time (UTC)--------------------------------- ---- ------ ----------------------------abcd123-insecure-do-not-use-this App 14 Jun 23 21:21 UTC (20m15s) -

조인 토큰을 위에서 가져온 값으로 설정하고, Teleport Proxy 서비스의 호스트와 포트를 example.teleport.sh:443으로 할당하는

values.yaml이라는 Helm 값 파일을 생성합니다 (예:teleport.example.com:443):authToken: token proxyAddr: example.teleport.sh:443 roles: app apps: - name: "awsconsole" # Teleport에서 사용자를 인증한 후 공용 AWS 콘솔이 사용됩니다. uri: "https://console.aws.amazon.com/ec2/v2/home" -

Teleport Helm 저장소를 설정합니다.

Helm이 Teleport Helm 저장소에서 호스팅되는 차트를 설치할 수 있도록 허용합니다:

helm repo add teleport https://charts.releases.teleport.dev원격 저장소의 차트 캐시를 업데이트하여 모든 사용 가능한 릴리스로 업그레이드할 수 있습니다:

helm repo update -

Teleport 에이전트 서비스용 Helm 차트인

teleport-kube-agent를 설치합니다:helm -n teleport-agent install teleport-kube-agent teleport/teleport-kube-agent \ --values values.yaml --create-namespace -

Teleport 에이전트 포드가 실행 중인지 확인합니다. 하나의

teleport-kube-agent포드와 단일 준비된 컨테이너가 표시되어야 합니다:kubectl -n teleport-agent get podsNAME READY STATUS RESTARTS AGEteleport-kube-agent-0 1/1 Running 0 32s

구성한 AWS 애플리케이션의 URI는 AWS 콘솔로 인식되기 위해 다음 값 중 하나로 시작해야 합니다:

| 리전 | AWS 콘솔 URL |

|---|---|

| 표준 AWS 리전 | https://console.aws.amazon.com |

| AWS GovCloud (US) 리전 | https://console.amazonaws-us-gov.com |

| AWS China 리전 | https://console.amazonaws.cn |

여러 AWS 계정이 있고 UI에서 논리적으로 구분하고 싶다면 각 AWS 계정에 대한 애플리케이션 항목을 등록하고 aws_account_id 레이블을 계정 ID로 설정하십시오:

app_service:

enabled: "yes"

apps:

- name: "awsconsole-test"

uri: "https://console.aws.amazon.com/ec2/v2/home"

labels:

aws_account_id: "1234567890"

env: test

- name: "awsconsole-prod"

uri: "https://console.aws.amazon.com/ec2/v2/home"

labels:

aws_account_id: "0987654321"

env: prod

- name: "awsconsole-third-party"

uri: "https://console.aws.amazon.com/ec2/v2/home"

labels:

aws_account_id: "1234554321"

aws:

external_id: "example-external-id"

사용 가능한 IAM 역할을 보여줄 때, Teleport는 특정 계정에 해당하는 역할 ARN만 표시합니다.

리소스에 접근하기 위해 외부 ID가 필요한 AWS 계정의 경우, external_id 필드를 설정하십시오. 이는 애플리케이션 서비스가 이러한 계정에서 AWS 역할을 가정할 때 사용됩니다.

Teleport 애플리케이션 서비스 시작

Kubernetes에 Teleport 애플리케이션 서비스를 배포한 경우, 이미 시작되었으며 4단계로 건너뛸 수 있습니다.

- the Application Service 가 AWS에 인증하는 데 사용할 수 있는 자격 증명에 대한 액세스를 부여하십시오.

- the Application Service 를 EC2 인스턴스에서 실행 중인 경우, EC2 인스턴스 메타데이터 서비스 방법을 사용할 수 있습니다.

- the Application Service 를 Kubernetes에서 실행 중인 경우, IAM Roles for Service Accounts (IRSA)를 사용할 수 있습니다.

- 그렇지 않은 경우, 환경 변수를 사용해야 합니다.

Teleport는 EC2 인스턴스에서 실행 중일 때 이를 감지하고 인스턴스 메타데이터 서비스를 사용하여 자격 증명을 가져옵니다.

EC2 인스턴스는 EC2 인스턴스 프로필을 사용하도록 구성되어야 합니다. 자세한 내용은 인스턴스 프로필 사용을 참조하십시오.

AWS의 IAM Roles for Service Accounts (IRSA)를 참조하여 AWS에서 OIDC 공급자를 설정하고 포드의 서비스 계정이 해당 역할을 맡을 수 있도록 하는 AWS IAM 역할을 구성하십시오.

Teleport의 내장 AWS 클라이언트는 다음 환경 변수에서 자격 증명을 읽습니다:

AWS_ACCESS_KEY_IDAWS_SECRET_ACCESS_KEYAWS_DEFAULT_REGION

the Application Service 를 시작할 때, 서비스는

/etc/default/teleport경로에 있는 파일에서 환경 변수를 읽습니다. 이러한 자격 증명을 귀하의 조직에서 확보하십시오./etc/default/teleport에는 다음 내용을 포함해야 하며, 각 변수의 값을 교체하십시오:AWS_ACCESS_KEY_ID=00000000000000000000 AWS_SECRET_ACCESS_KEY=0000000000000000000000000000000000000000 AWS_DEFAULT_REGION=<YOUR_REGION>Teleport의 AWS 클라이언트는 다음 순서로 다양한 소스에서 자격 증명을 로드합니다:

- 환경 변수

- 공유된 자격 증명 파일

- 공유된 구성 파일 (Teleport는 항상 공유 구성을 활성화함)

- EC2 인스턴스 메타데이터 (자격 증명만 해당)

공유 자격 증명 파일 또는 공유 구성 파일을 통해 AWS 자격 증명을 제공할 수 있지만, the Application Service 를 선택한 프로필 이름에 할당된

AWS_PROFILE환경 변수를 사용하여 실행해야 합니다.위 지침에 설명되지 않은 특정 사용 사례가 있는 경우, AWS SDK for Go의 문서를 참조하여 자격 증명 로드 동작에 대한 자세한 설명을 확인하십시오.

- 호스트가 부팅될 때 the Application Service가 자동으로 시작되도록 systemd 서비스를 생성하여 구성합니다. 지침은 the Application Service를 설치한 방법에 따라 다릅니다.

the Application Service를 실행할 호스트에서 Teleport를 활성화하고 시작합니다:

sudo systemctl enable teleportsudo systemctl start teleportthe Application Service를 실행할 호스트에서 Teleport의 systemd 서비스 구성을 만들고, Teleport 서비스를 활성화한 후 Teleport를 시작합니다:

sudo teleport install systemd -o /etc/systemd/system/teleport.servicesudo systemctl enable teleportsudo systemctl start teleportsystemctl status teleport로 the Application Service의 상태를 확인하고,journalctl -fu teleport로 로그를 볼 수 있습니다.

비표준 AWS 지역

AWS GovCloud (US) 지역 및 AWS China 지역과 같은 비표준 AWS 지역에 대해서는

애플리케이션 서비스가 올바른 STS 엔드포인트를 사용할 수 있도록 AWS_REGION

환경 변수 또는 AWS 자격 증명 파일에서 해당 지역을 설정해야 합니다.

4/4단계. AWS 리소스 접근하기

Teleport 애플리케이션 서비스가 AWS에 대한 요청을 프록시하도록 구성했으므로, 이제 사용자가 Teleport를 통해 AWS 리소스에 접근할 수 있습니다.

AWS 콘솔 접근하기

-

Teleport 웹 UI의 홈 페이지를 방문하거나 리소스 탭을 클릭합니다. Teleport 애플리케이션 서비스가 예상대로 AWS 관리 콘솔을 프록시하고 있다면, 웹 UI에 등록한 애플리케이션의 이름이 표시됩니다. 이 가이드에서는

awsconsole로 가정합니다. (리소스가 너무 많아 모두 한 번에 볼 수 없는 경우, 검색 상자에 애플리케이션 이름을 입력합니다.) -

AWS Console 애플리케이션의 실행 버튼을 클릭한 후, AWS 콘솔에 로그인할 때 가정할 역할을 클릭합니다:

-

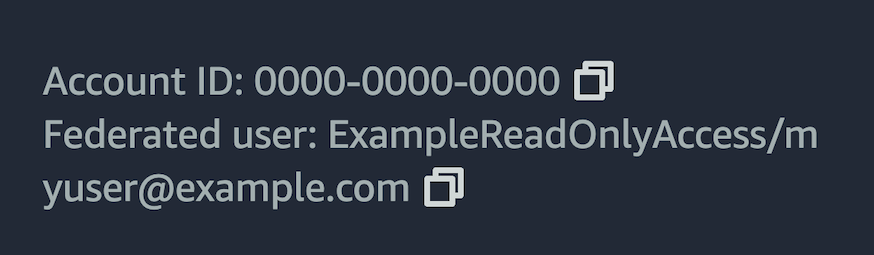

선택한 역할로 AWS 관리 콘솔에 리디렉션됩니다. AWS 콘솔의 오른쪽 상단 모서리에서

ExampleReadOnlyRole에 할당된 연합 로그인이 표시되어야 합니다:

AWS CLI 접근하기

-

데스크톱에서 이 가이드를 따르면서 구성한 AWS 관리 콘솔 앱에 로그인합니다:

tsh apps login --aws-role ExampleReadOnlyAccess awsconsoleAWS 앱 "awsconsole"에 로그인했습니다.

귀하의 IAM 역할: arn:aws:iam::000000000000:role/ExampleReadOnlyAccess

예시 AWS CLI 명령: tsh aws s3 ls

또는 로컬 프록시 시작: tsh proxy aws --app awsconsole--aws-role플래그를 사용하면 AWS API에 접근할 때 가정할 AWS IAM 역할을 지정할 수 있습니다.--aws-role ExampleReadOnlyAccess와 같은 역할 이름이나arn:aws:iam::0000000000:role/ExampleReadOnlyAccess와 같은 전체 역할 ARN을 제공할 수 있습니다. -

이제

tsh aws명령을 네이티브aws명령줄 도구처럼 사용할 수 있습니다:tsh aws s3 ls -

AWS 애플리케이션에서 로그아웃하고 자격 증명을 제거하려면 다음 명령을 실행합니다:

tsh apps logout awsconsole

AWS SDK를 사용하여 애플리케이션 접근하기

-

데스크톱에서 이 가이드를 따르면서 구성한 AWS 관리 콘솔 앱에 로그인합니다:

tsh apps login --aws-role ExampleReadOnlyAccess awsconsole -

새 터미널을 열고 AWS API 트래픽을 Teleport 애플리케이션 서비스로 전달하는 로컬 HTTPS 프록시 서버를 시작하는 다음 명령을 사용합니다. 포그라운드에서 실행되므로 터미널을 열어 둡니다:

tsh proxy aws -p 23456http://127.0.0.1:23456에서 AWS 프록시가 시작되었습니다.

프록시에 연결하려면 다음 자격 증명 및 HTTPS 프록시 설정을 사용하십시오: export AWS_ACCESS_KEY_ID=abcd1234-this-is-an-example export AWS_SECRET_ACCESS_KEY=zyxw9876-this-is-an-example export AWS_CA_BUNDLE=<ca-bundle-path> export HTTPS_PROXY=http://127.0.0.1:23456 -

터미널에서

export명령을 복사하여 새 터미널 창에 붙여넣습니다. -

그런 다음 AWS SDK를 사용하는 애플리케이션을 실행하여 로컬 프록시를 통해 AWS API와 통신할 수 있습니다. 예를 들어, 파이썬 콘솔을 열고

boto3클라이언트를 사용하여 AWS 계정의 EC2 인스턴스를 가져옵니다:>>> import boto3 >>> ec2 = boto3.resource('ec2') >>> for instance in ec2.instances.all(): ... print(instance.id) ...AWS 자격 증명 및 HTTPS 프록시 설정이 애플리케이션에 어떻게 구성될 수 있는지 확인하는 것이 중요합니다. 예를 들어,

terraform및eksctl과 같은 명령줄 도구는 위와 같이 환경 변수를 사용하여 AWS 자격 증명 및 HTTPS 프록시를 설정하는 것을 지원합니다.그러나 일부 AWS SDK는 추가 환경 변수(예: AWS SDK for Go v2에 대한

AWS_SDK_LOAD_CONFIG=true)가 필요하거나 코드를 통해 HTTPS 프록시를 설정해야 할 수 있습니다(예: AWS SDK for JavaScript). -

AWS 애플리케이션에서 로그아웃하고 자격 증명을 제거하려면:

tsh apps logout awsconsole

CloudTrail을 사용하여 Teleport 사용자 활동 보기

연합 세션에 대한 CloudTrail 이벤트를 보려면, CloudTrail 대시보드로 이동하여 "이벤트 기록"으로 가십시오.

각 Teleport 연합 로그인 세션은 Teleport 사용자 이름을 연합 사용자 이름으로 사용합니다. 이를 검색하여 이벤트 기록을 확인할 수 있습니다:

문제 해결

이 가이드를 따르는 동안 문제가 발생하면 이 섹션을 읽으십시오.

Web UI에서 Internal Server Error 또는 연결 실패

Teleport Web UI에서 AWS Management Console을 방문할 때 InternalServer Error 메시지 또는 기타 연결 문제를 볼 수 있습니다.

이런 일이 발생하면 Teleport Application Service 로그를 확인하십시오:

Teleport Application Service를 실행하는 EC2 인스턴스에서 다음 명령을 실행하십시오:

journalctl -u teleport

kubectl -n teleport-agent logs statefulset/teleport-kube-agent

Teleport Application Service가 AWS API에 요청을 보내는 중 오류가 발생하면, 로그에 오류 메시지 스택 트레이스가 표시됩니다.

로그 내에서 sts.amazonaws.com:443 에 대한 i/o 타임아웃과 같은 연결 실패를 볼 수 있습니다. Teleport Application Service는 https://sts.amazonaws.com 및 https://signin.aws.amazon.com/federation 에 연결할 수 있어야 AWS 콘솔 세션을 생성할 수 있습니다.

Application Service가 역할을 수락할 권한이 없음

사용자가 AWS에 접근하려고 시도할 때 Teleport Application Service가 ExampleReadOnlyAccess 역할을 수락하지 못하면, 서비스 로그에 다음과 유사한 오류 메시지가 표시됩니다:

AccessDenied: User: arn:aws:sts::000000000000:assumed-role/ROLE_NAME is not authorized to perform: sts:AssumeRole on resource: arn:aws:iam::000000000000:role/ExampleReadOnlyAccess

AccessDenied 메시지는 Teleport Application Service가 sts:AssumeRole 작업을 실행하기 위해 가정한 주체를 포함합니다.

주체가 TeleportAWSAccess 역할인 경우, 해당 주체가 포함되어 있는지 확인하기 위해 ExampleReadOnlyAccess 역할의 신뢰 정책을 확인하십시오.

그렇지 않으면, Teleport Application Service가 예상대로 TeleportAWSAccess 역할을 수락하지 않고 있습니다. Teleport Application Service와 역할 연결 지침을 따르십시오.

SSM 세션 중 remote error: tls: bad certificate 오류 발생

tsh aws ssm start-session 또는 tsh aws ecs execute-command 명령을 사용하여 System Session Manager (SSM) 세션을 시작할 때 remote error: tls: bad certificate 오류가 발생할 수 있습니다.

이 문제는 tsh 가 SSM에서 전송된 WebSocket 연결을 제대로 프록시할 수 없기 때문입니다.

tsh aws ssm start-session 및 tsh aws ecs execute-command 에 대한 우회 방법이 구현된 최신 버전의 tsh 로 업그레이드하십시오. tsh 우회 방법에 대한 자세한 내용은 다음의 풀 리퀘스트를 참조하십시오:

- https://github.com/gravitational/teleport/pull/30510

- https://github.com/gravitational/teleport/pull/33705

tsh proxy aws 를 사용 중이거나 tsh 버전에 위의 수정 사항이 포함되어 있지 않은 경우, tsh 명령을 실행하기 전에 다음 도메인을 NO_PROXY 환경 변수에 추가하여 WebSocket 연결이 tsh 를 우회하도록 하십시오:

export NO_PROXY=ssmmessages.us-west-1.amazonaws.com

us-west-1 을 접근하려는 AWS 지역으로 교체하십시오.

Management Console는 1시간 후 만료됩니다

기본적으로 AWS Management Console 세션은 Teleport 웹 세션이 만료될 때 만료되며, 최대 세션 기간은 12시간입니다. Teleport 역할에서 max_session_ttl 매개변수를 수정하여 Teleport 세션의 지속 시간을 조정할 수 있습니다.

하지만 AWS IAM 역할 체인으로 인한 제한으로 인해, Teleport가 임시 보안 자격 증명을 사용하여 실행 중인 경우 Management Console 세션은 1시간으로 제한됩니다.

예를 들어, Teleport Application Service가 서비스 계정을 위한 IAM 역할(IRSA)로 EKS에 배포되거나, Teleport Application Services가 웹 또는 SSO 신원을 가정하는 경우, AWS Management Console 세션은 1시간으로 제한됩니다.

이러한 경우, EC2 인스턴스에 Application Service를 배포하고 IAM 역할을 연결하는 것이 권장됩니다.

자격 증명 제공자 없음 오류

NoCredentialProviders: no valid providers in chain 오류가 Application 서비스 로그에 표시되면 Teleport는 AWS IAM 권한을 통해 연결하는 데 필요한 자격 증명을 감지하지 못하고 있습니다. Teleport Application 서비스가 실행되고 있는 머신에 자격 증명 또는 보안 역할이 적용되었는지 확인하십시오.

EKS에서 실행할 때, Teleport Application 서비스가 PUT 요청의 홉 수 제한이 1로 설정된 워커 노드 인스턴스에서 IMDSv2에 접근할 수 없는 경우 이 오류가 발생할 수 있습니다. 홉 수 제한을 확인하려면 다음 명령어를 사용할 수 있습니다:

aws ec2 describe-instances --instance-ids <node-instance-id> | grep HttpPutResponseHopLimit"HttpPutResponseHopLimit": 1,

자세한 내용은 EKS에 대한 IMDSv2 지원 및 EKS 모범 사례를 참조하십시오.

다음 단계

이제 AWS Management Console 및 API에 대한 액세스를 보호하기 위해 Teleport를 설정하는 방법을 알았으므로, 귀하의 조직의 필요에 맞게 설정을 조정할 수 있습니다.

AWS IAM 역할 매핑 세분화

aws_role_arns 필드는 템플릿 변수를 지원하므로 사용자가 Teleport에 인증할 때 동적으로 채울 수 있습니다.

예를 들어, 신원 제공자를 구성하여 aws_role_arns 라는 SAML 속성 또는 OIDC 클레임을 정의한 다음, 이 필드를 사용하여 각 사용자가 허용된 AWS 역할 ARNs를 IdP에서 나열할 수 있습니다. Teleport 역할을 정의하여 {{external.aws_role_arns}} 변수를 언급하면, Auth Service는 IdP의 데이터에 따라 사용자의 허용된 ARNs를 채웁니다:

aws_role_arns:

- { { external.aws_role_arns } }

aws_role_arns 필드에서 사용할 수 있는 모든 변수와 기능에 대해서는 Teleport 액세스 제어 참조를 참조하십시오.

AWS 애플리케이션을 동적으로 등록

Teleport Application Service를 실행하기 위해 Teleport 에이전트 풀을 배포한 후, AWS 애플리케이션을 Teleport 클러스터에 동적 리소스로 등록할 수 있습니다. 애플리케이션을 동적으로 등록하는 방법에 대해 자세히 알아보십시오.

대체 에이전트 조인 방법 선택

이 가이드는 조인 토큰 방법을 사용하여 Teleport Application Service를 귀하의 클러스터에 등록하는 방법을 보여줍니다. 이것은 사용 가능한 여러 방법 중 하나이며, 귀하의 환경에 가장 적합한 방법을 구성하기 위해 Teleport 클러스터에 서비스 조인하기 가이드를 읽는 것을 권장합니다.